Falso correo busca robar datos de iCloud

ESET analizó una vieja campaña de ingeniería social que volvió a activarse en estos días. Se trata de un fraude que busca robar el ID y contraseña de iCloud para recolectar información personal de la víctima, incluyendo datos como su documento de identidad y los números de su tarjeta de crédito.

La campaña llega por medio de un correo electrónico con un aviso de seguridad por una supuesta orden de compra realizada a través de su dispositivo móvil. El asunto del correo dice “Gracias por su orden” y una fecha. El detalle de la supuesta compra hace referencia a “Themes Guru – Lockscreen Themes & Wallpapers with Creative V1.1 (4+)”, que puede confundirse con un paquete de imágenes tipo wallpaper para usar como fondo de pantalla en el teléfono.

El mensaje busca preocupar al usuario y hacer que cancele la operación, ya que a la vista de la víctima, se trata claramente de un error. En el foro de soporte de Apple se pueden encontrar reportes de este mismo engaño que datan del 2016.

Lo primero que debería hacer el usuario es dudar ya que la dirección del correo del remitente no corresponde a una dirección oficial de Apple. Otro aspecto que debería llamar la atención de la víctima es que el mensaje no contiene ningún tipo de referencia personal hacia el usuario (un mensaje legítimo de este tipo incluye, por lo menos, el nombre del destinatario). Otro detalle es la redacción del mensaje, ya que además de algunos aspectos gramaticales no hay coherencia idiomática (hay partes del texto en español y otros en portugués).

Por último, un punto que debería dar la certeza al usuario de que se trata de un fraude es el enlace al cual se invita a acceder. Para obtener información de la URL sin necesidad de acceder a la misma, basta con ubicar el puntero del mouse sobre el texto que contiene el hipervínculo. En caso de tener a la mano un dispositivo móvil, al presionar unos segundos con el dedo sobre el pasaje de texto que contiene el enlace aparecerá el detalle de la URL, sin haber dado la orden de que se abra el mismo.

El enlace no dirige a un sitio oficial de Apple. No obstante, si el usuario cae en el engaño y avanza, será redireccionado a un sitio que imita casi a la perfección la página oficial para acceder a la cuenta de Apple ID. Sin embargo, además de ser un sitio que no cuenta con certificado SSL, el nombre de la nueva URL no tiene que ver con la dirección oficial.

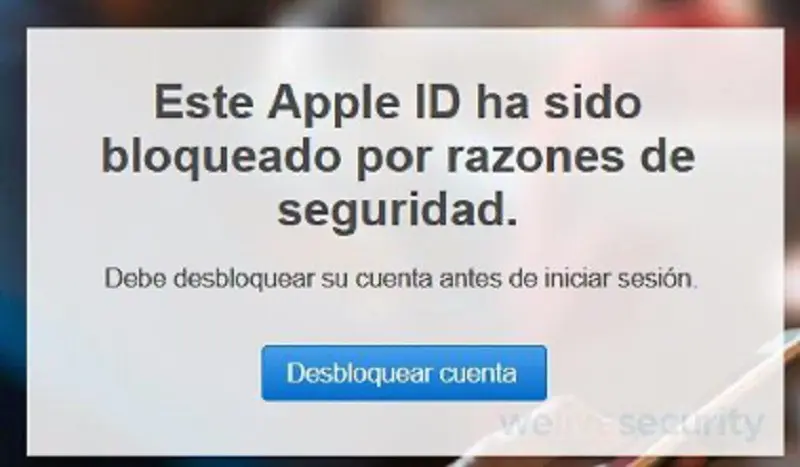

Luego de haber ingresado las credenciales de acceso al servicio de los operadores de esta campaña, un mensaje de alerta aparece a la víctima solicitando desbloquear la cuenta para iniciar sesión. El objetivo es robar más información personal de la víctima. El engaño solicita el envío de una fotografía del frente y dorso de una identificación de la víctima, así como de su tarjeta de crédito.

Después de entregar prácticamente toda la información personal, el sistema supuestamente verifica y confirma la identidad del usuario. Cabe destacar que para el análisis de esta campaña se subieron fotos de distintos paisajes en lugar de tarjetas de crédito o identificaciones, y aun así el engaño dijo haber verificado la identidad de manera exitosa.

Con información de Eset